OVV

Пользователь

- Регистрация

- 27 Май 2023

- Темы

- 35

- Сообщения

- 114

- Реакции

- 638

- Баллы

- 58

- ПМЖ

- Україна

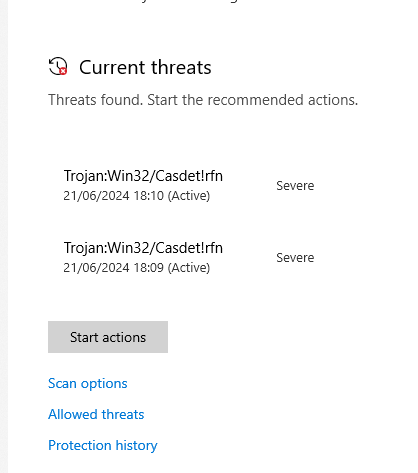

Троян може цілий рік прикидатися корисною програмою, перш ніж почати викрадати ваші дані.

Google опублікувала свіжий звіт про шкідливі програми в Play Store.

Зловмисники все частіше використовують метод, званий керуванням версіями, щоб уникнути виявлення шкідливих програм в Google Play і дістатися до користувачів Android, які нічого не підозрюють.

«Кампанії, які використовують керування версіями, зазвичай націлені на облікові та персональні дані користувачів, а також на їхні фінанси», - йдеться у нещодавньому звіті Google Cybersecurity Action Team (GCAT).

Хоча керування версіями не є новою технікою, вона задоволена підступною, так її вкрай важко виявити. Для експлуатації даного методу Android-розробник спочатку викладає в Play Market невинну версію програми, яка легко проходить всі необхідні перевірки Google. Однак пізніше ця версія оновлюється і отримує шкідливий компонент із сервера зловмисників, фактично перетворюючи програму на бекдор.

Так, у травні цього року ми повідомляли про шкідливий додаток iRecorder, який залишався нешкідливим майже рік після публікації в Play Market. А потім у ньому таємно з'явилися шкідливі зміни для шпигунства за користувачами.

Інший приклад - знаменитий банківський троян SharkBot, який неодноразово проникав у Play Market під виглядом антивірусів та різних системних утиліт. SharkBot ініціював несанкціоновані грошові перекази зі скомпрометованих пристроїв, тим самим безсовісно обкрадаючи своїх жертв.

"Загроза управління версіями демонструє необхідність застосування принципів глибокого захисту для корпоративних клієнтів, включаючи, крім іншого, обмеження джерел встановлення додатків тільки надійними джерелами, такими як Google Play, або управління корпоративними пристроями за допомогою платформи управління мобільними пристроями", - заявили в Google.

«У зловмисників може бути одразу кілька додатків, опублікованих у Google Play одночасно під різними обліковими записами розробників, проте лише одна діятиме як шкідлива. А коли його помітять і видалять, на зміну прийде резервна копія з іншого облікового запису», - зазначила в червні цього року голландська компанія ThreatFabric.

На думку експертів, користувачам варто виявляти пильність та обережність при встановленні оновлень, оскільки вони можуть перетворити раніше безпечний додаток на бекдор для зловмисників.

Для зниження ризиків рекомендується взагалі не завантажувати маловідомі програми від сумнівних видавців, щоб унеможливити ризик, що в майбутньому вони перетворяться на троян. А якщо дуже потрібно, то спочатку необхідно уважно вивчити останні відгуки, а лише потім встановлювати.

Крім того, обов'язково переконайтеся, що функція Google Play Protect активна на пристрої, адже з більшою ймовірністю вона зафіксує шкідливий вміст.

Google опублікувала свіжий звіт про шкідливі програми в Play Store.

Зловмисники все частіше використовують метод, званий керуванням версіями, щоб уникнути виявлення шкідливих програм в Google Play і дістатися до користувачів Android, які нічого не підозрюють.

«Кампанії, які використовують керування версіями, зазвичай націлені на облікові та персональні дані користувачів, а також на їхні фінанси», - йдеться у нещодавньому звіті Google Cybersecurity Action Team (GCAT).

Хоча керування версіями не є новою технікою, вона задоволена підступною, так її вкрай важко виявити. Для експлуатації даного методу Android-розробник спочатку викладає в Play Market невинну версію програми, яка легко проходить всі необхідні перевірки Google. Однак пізніше ця версія оновлюється і отримує шкідливий компонент із сервера зловмисників, фактично перетворюючи програму на бекдор.

Так, у травні цього року ми повідомляли про шкідливий додаток iRecorder, який залишався нешкідливим майже рік після публікації в Play Market. А потім у ньому таємно з'явилися шкідливі зміни для шпигунства за користувачами.

Інший приклад - знаменитий банківський троян SharkBot, який неодноразово проникав у Play Market під виглядом антивірусів та різних системних утиліт. SharkBot ініціював несанкціоновані грошові перекази зі скомпрометованих пристроїв, тим самим безсовісно обкрадаючи своїх жертв.

"Загроза управління версіями демонструє необхідність застосування принципів глибокого захисту для корпоративних клієнтів, включаючи, крім іншого, обмеження джерел встановлення додатків тільки надійними джерелами, такими як Google Play, або управління корпоративними пристроями за допомогою платформи управління мобільними пристроями", - заявили в Google.

«У зловмисників може бути одразу кілька додатків, опублікованих у Google Play одночасно під різними обліковими записами розробників, проте лише одна діятиме як шкідлива. А коли його помітять і видалять, на зміну прийде резервна копія з іншого облікового запису», - зазначила в червні цього року голландська компанія ThreatFabric.

На думку експертів, користувачам варто виявляти пильність та обережність при встановленні оновлень, оскільки вони можуть перетворити раніше безпечний додаток на бекдор для зловмисників.

Для зниження ризиків рекомендується взагалі не завантажувати маловідомі програми від сумнівних видавців, щоб унеможливити ризик, що в майбутньому вони перетворяться на троян. А якщо дуже потрібно, то спочатку необхідно уважно вивчити останні відгуки, а лише потім встановлювати.

Крім того, обов'язково переконайтеся, що функція Google Play Protect активна на пристрої, адже з більшою ймовірністю вона зафіксує шкідливий вміст.