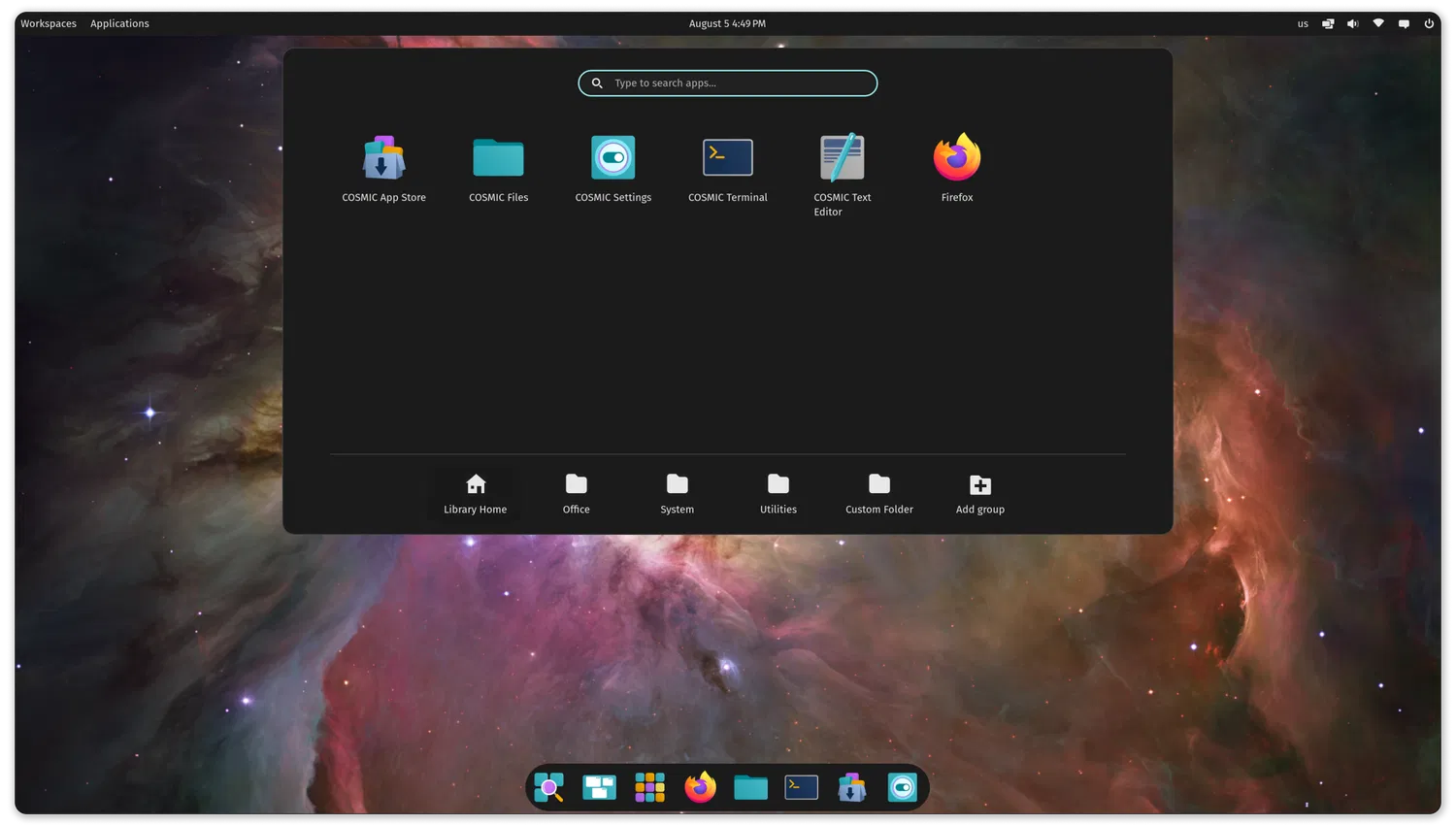

Обновления Linux за неделю: 17 – 23 февраля 2025 года

Обновления Linux за неделю: 17 – 23 февраля 2025 года. Дистрибутивы, приложения, драйверы, рабочие окружения и ядра Linux, выпущенные на прошлой неделе

OCCT теперь доступен для Steam Deck и Linux

Популярный инструмент для стресс-тестирования OCCT наконец-то появился на Linux и Steam Deck. Пока что доступна альфа-версия, но полноценный релиз ожидается в 2025 году. Программа поддерживает мониторинг оборудования без необходимости root-доступа и интеграцию с Valve. Разработчики также работают над выпуском OCCT в Steam.

Valve использует код из Godot в своих играх

Компания Valve заимствовала часть кода из Godot Engine для улучшения освещения в своих классических играх, включая Half-Life 2, Counter-Strike: Source и Team Fortress 2. Код для бикубической карты освещения был взят из Godot и адаптирован для Source SDK. Это отличный пример того, как открытый исходный код способствует развитию игровой индустрии.

Proton Experimental исправил ошибки в популярных играх

Valve выпустила обновление Proton Experimental, которое улучшает совместимость игр Rising Storm 2: Vietnam, The Finals и Sniper Elite: Nazi Zombie Army. Исправлены вылеты, проблемы с управлением и другие баги. Также обновлена инструкция по установке Proton Experimental на Steam Deck.

Вышел KDE Plasma 6.3.1 – исправления и улучшения

Команда KDE выпустила обновление Plasma 6.3.1, в котором исправлены сбои в Breeze, KWin и Spectacle, улучшена поддержка Wayland, добавлена поддержка WebP и устранены проблемы с лаунчерами и панелями. Улучшена работа дисплеев, стабильность лаунчеров Kickoff и Kicker, а также интеграция с Qt 6.

Marvel’s Spider-Man 2 теперь полностью совместим со Steam Deck

После выхода третьего патча Marvel’s Spider-Man 2 получил официальный статус "Полностью совместима" для Steam Deck. Исправлены графические баги, улучшена стабильность и оптимизирована производительность. Разработчики обещают дальнейшие улучшения в следующих обновлениях.

Вышла Ubuntu 24.04.2 LTS на ядре Linux 6.11

Canonical выпустила Ubuntu 24.04.2 LTS, где обновлены GNOME, ядро Linux 6.11, исправлены ошибки установки и добавлена поддержка нового оборудования от Intel и AMD. Улучшены инструменты контейнеризации, исправлены уязвимости и обновлены серверные компоненты. Все официальные редакции Ubuntu также получили обновление.

Антивирус Касперского для Linux теперь доступен в России

Компания "Лаборатория Касперского" представила антивирус для домашних пользователей Kaspersky для Linux. Он защищает от вредоносного ПО, фишинга и онлайн-угроз. Решение доступно по подписке и совместимо с популярными дистрибутивами. В компании отмечают рост киберугроз для Linux и необходимость дополнительной защиты.

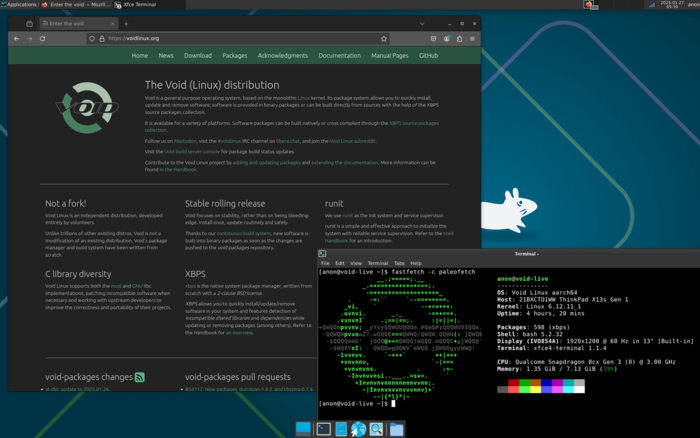

Релиз Ximper Linux 0.9.3: ядро 6.12, GNOME 47.3 и сборки с Hyprland

Российская компания «Этерсофт» выпустила новую версию Ximper Linux, основанную на ALT Sisyphus. В обновлении добавлены GNOME 47.3, ядро Linux 6.12, GPG-подписанный репозиторий, а также улучшенный Neofetch с фирменным логотипом. Теперь доступны альтернативные сборки с Hyprland. Важное нововведение – исправление проблем с OpenConnect VPN.

Proton Hotfix устраняет сбои в Marvel Rivals и Indiana Jones

Valve выпустила обновление Proton Hotfix, которое автоматически применяется к играм Marvel Rivals и Indiana Jones and the Great Circle. Исправлены зависания и сбои при запуске на Steam Deck и Linux. Если у вас выбрана фиксированная версия Proton в Steam, рекомендуется отключить этот параметр для корректной работы Hotfix.

Wine 10.2 и vkd3d 1.15: лучшее выполнение Windows-приложений на Linux

В новой версии Wine 10.2 появилась поддержка динамического включения Wow64, улучшенные приоритеты потоков и доработанный драйвер Bluetooth. Обновлённая библиотека vkd3d 1.15 улучшает поддержку тесселяционных шейдеров и HLSL-компилятора. Исправлены ошибки в таких играх, как Cyberpunk 2077,Sekiro и Final Fantasy XI Online.

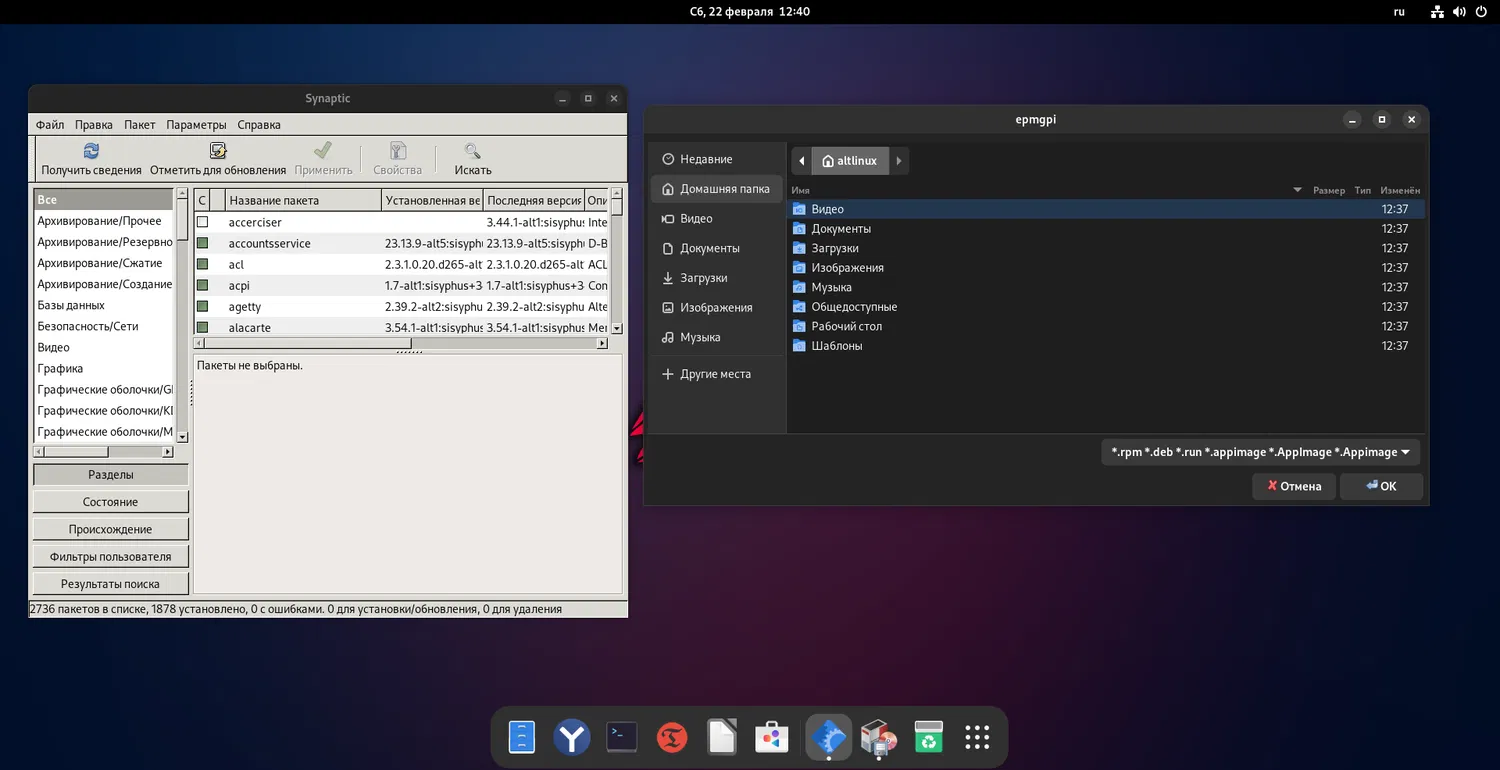

Шестая альфа-версия рабочего окружения COSMIC

Разработчики представили шестую альфа-версию COSMIC Desktop, нового рабочего окружения от System76. В этом выпуске реализованы оптимизации памяти и улучшения в интерфейсе. COSMIC продолжает развиваться как независимая альтернатива GNOME и KDE. Подробнее: OpenNET.

Новые эффекты в расширении Burn My Windows для GNOME

Популярное расширение Burn My Windows, добавляющее анимации открытия и закрытия окон в GNOME, получило четыре новых эффекта:

- Aura Glow – свечение вокруг окна

- Mushroom – анимация в стиле Super Mario

- RGB Warp – искажение цветов окна

- Team Rocket – эффект из анимации Pokemon

Теперь Burn My Windows поддерживает GNOME 48 (Ubuntu 25.04) и предлагает 25+ визуальных эффектов. Установить можно через GNOME Extensions. Подробнее: OMG! Ubuntu.

KDE Plasma 6.4 получит меньше потерь кадров в KWin

Разработчики KDE продолжают активно работать над улучшениями после выпуска Plasma 6.3.1. Идет подготовка к релизу Plasma 6.3.2 в следующем месяце, а также разработка новых функций для будущего Plasma 6.4.

Ключевые изменения:

- В Plasma 6.4 код инициализации цикла рендеринга KWin теперь использует более точный таймер (PreciseTimer вместо CoarseTimer), что должно уменьшить количество пропущенных кадров

- В KDE Frameworks 6.12 демон KDED6 будет автоматически перезапускаться после сбоя

- В Plasma 6.4 упрощено контекстное меню виджета Digital Clock

- Различные исправления ошибок для Plasma 6.3

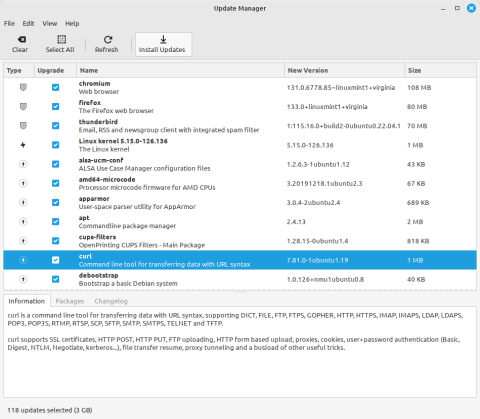

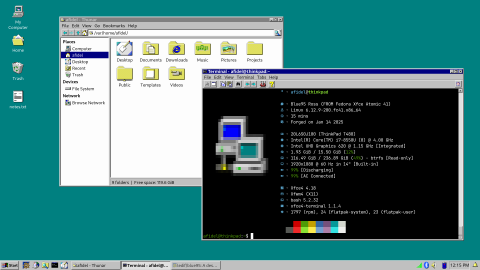

Обновления дистрибутивов и приложений

Список новых версий дистрибутивов, выпущенных на прошлой неделе (ссылки на загрузку iso-образов):

- NuTyX 25.02.5 KDE Plasma

- NuTyX 25.02.5 GNOME

- NuTyX 25.02.5 Xfce

- NuTyX 25.02.5 MATE

- NuTyX 25.02.5 Openbox

- Ubuntu 24.04.2 LTS

- Ubuntu Server 24.04.2 LTS

- Kubuntu 24.04.2 LTS

- Xubuntu 24.04.2 LTS

- Lubuntu 24.04.2 LTS

- Edubuntu 24.04.2 LTS

- Ubuntu Studio 24.04.2 LTS

- Ubuntu Budgie 24.04.2 LTS

- Ubuntu Unity 24.04.2 LTS

- Ubuntu Cinnamon 24.04.2 LTS

- Ubuntu MATE 24.04.2 LTS

- Ubuntu Kylin 24.04.2 LTS

- Bluestar Linux 6.13.3

- EasyOS 6.6.3

- Rhino Linux 2025.2

- Qubes OS 4.2.4

- CentOS Stream 10-20250217

- MakuluLinux 2025-02-17

- Ximper Linux 0.9.3

Приложения, драйверы, рабочие окружения и ядра Linux, выпущенные на прошлой неделе (ссылки на установочные файлы):

- VueScan 9.8.45

- Lutris 0.5.19

- GNU Emacs 30.1

- HandBrake 1.9.2

- ImageMagick 7.1.1-44 (GCC)

- ImageMagick 7.1.1-44 (Clang)

- IceWM 3.7.0

- PeaZip 10.3.0 (GTK)

- PeaZip 10.3.0 (Qt)

- Ventoy 1.1.03

- Linux kernel 6.12.16 LTS

- Linux kernel 6.13.4

- Linux kernel 6.6.79 LTS

- Linux kernel 6.1.129 LTS

- Exim 4.98.1

- Calamares 3.3.14

- Rust 1.85.0

- PostgreSQL 17.4

- Docker 28.0.0

- Zstandard 1.5.7

- Chromium 133.0.6943.126

- Wireshark 4.4.4

- Mesa target="_blank" 25.0

- RPM 4.20.1

- KiCad 8.0.9

- LibreCAD 2.2.1.1

- BIND 9.20.6

- Mozilla target="_blank" Thunderbird 135.0.1

- SQLite 3.49.1

- Linux kernel 6.12.15 LTS

- OpenSSH Portable 9.9p2

- Mozilla target="_blank" Firefox 135.0.1

- Snort 3.7.0.0

- Postfix 3.10.0

- xfsprogs 6.13.0

- Samba 4.21.4