Alex

Команда форума

За активную помощь пользователям

За вклад

Alex

Администратор

Команда форума

- Регистрация

- 17 Ноя 2022

- Темы

- 970

- Сообщения

- 36.339

- Реакции

- 216.073

- Баллы

- 2.088

- ПМЖ

- 45.138.72.120

Эксперты Dr.Web рассказали о главных мобильных угрозах 2024 года

Специалисты по кибербезопасности компании «Доктор Веб» подвели итоги вирусной активности на мобильных устройствах под управлением Android в 2024 году. Они рассказали, какие угрозы встречались чаще всего и какие потенциально опасные программы проявляли наибольшую активность.

Статистика Dr.Web Security Space указывает, что на Android-устройствах в 2024 году самыми распространёнными угрозами стали вредоносные программы. На их долю пришлось целых 74,67% всех зафиксированных случаев заражения. С куда меньшей долей (10,96%) на втором месте расположились рекламные приложения. Третье место (10,55%) заняли потенциально опасные программы, а доля нежелательных составила лишь 3,82%.

Согласно отчёту, в 2024 году самыми распространенными Android-угрозами стали рекламные трояны. Также возросла активность мошеннического ПО, троянов-вымогателей, кликеров и банковских троянов. Последние начали похищать не только учётные данные для входа в личные кабинеты банков пользователей, но и коды подтверждений из SMS.

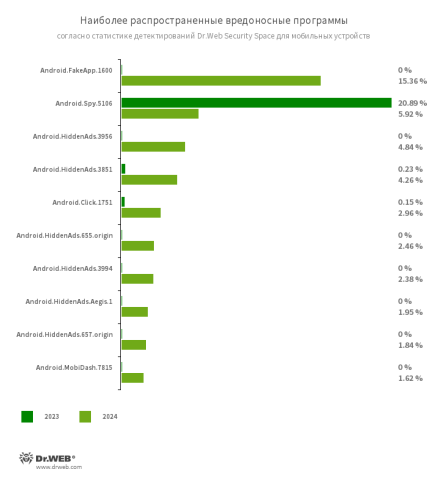

Самыми популярными вредоносными приложениями оказались Android.FakeApp.1600 и Android.Spy.5106:

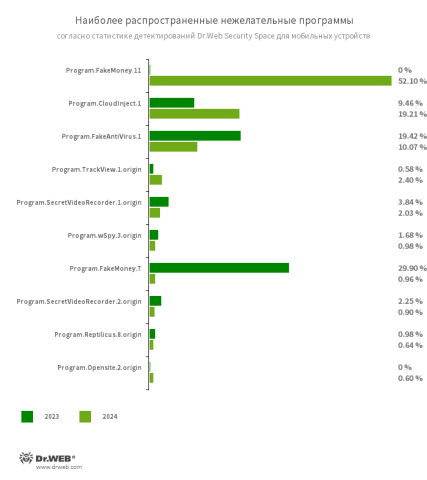

Самой распространённой нежелательной программой 2024 года стала Program.FakeMoney.11. На неё пришлось 52,10% всех обнаружений. Приложение предлагает пользователю заработать на выполнении разных заданий, но никакой награды на самом деле нет.

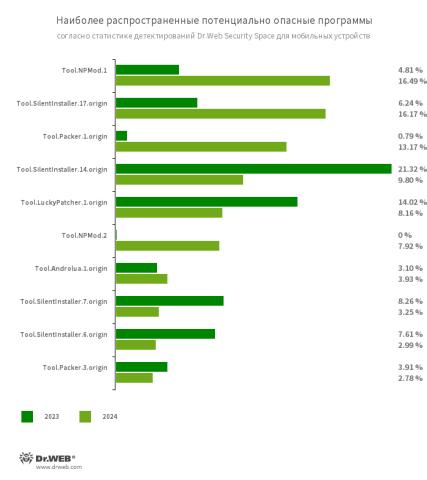

Утилиты семейства Tool.SilentInstaller, служащие для запуска Android-приложения без их установки на устройство, остаются в лидерах в категории потенциально опасного ПО. Суммарно на них пришлось более 30% всех зафиксированных случаев заражения.

Специалисты по кибербезопасности компании «Доктор Веб» подвели итоги вирусной активности на мобильных устройствах под управлением Android в 2024 году. Они рассказали, какие угрозы встречались чаще всего и какие потенциально опасные программы проявляли наибольшую активность.

Статистика Dr.Web Security Space указывает, что на Android-устройствах в 2024 году самыми распространёнными угрозами стали вредоносные программы. На их долю пришлось целых 74,67% всех зафиксированных случаев заражения. С куда меньшей долей (10,96%) на втором месте расположились рекламные приложения. Третье место (10,55%) заняли потенциально опасные программы, а доля нежелательных составила лишь 3,82%.

Согласно отчёту, в 2024 году самыми распространенными Android-угрозами стали рекламные трояны. Также возросла активность мошеннического ПО, троянов-вымогателей, кликеров и банковских троянов. Последние начали похищать не только учётные данные для входа в личные кабинеты банков пользователей, но и коды подтверждений из SMS.

Самыми популярными вредоносными приложениями оказались Android.FakeApp.1600 и Android.Spy.5106:

- Android.FakeApp.1600 — троян, который загружает указанный в её настройках веб-сайт. Чаще всего это онлайн-казино.

- Android.Spy.5106 — троян, распространяющийся под видом неофициальных модификаций приложения WhatsApp. Приложение перехватывает содержимое уведомлений, предлагает установку программ из неизвестных источников и показывает диалоговые окна с дистанционно настраиваемым содержимым.

Самой распространённой нежелательной программой 2024 года стала Program.FakeMoney.11. На неё пришлось 52,10% всех обнаружений. Приложение предлагает пользователю заработать на выполнении разных заданий, но никакой награды на самом деле нет.

Утилиты семейства Tool.SilentInstaller, служащие для запуска Android-приложения без их установки на устройство, остаются в лидерах в категории потенциально опасного ПО. Суммарно на них пришлось более 30% всех зафиксированных случаев заражения.